CARACTERISTICAS DEL RANSOMWARE WANNADECRYPTOREn este artículo se crea para ayudar a quitar la .WNCRY Wana Decrypt0r 2.0 infección ransomware (nueva variante WannaCry) y restaurar archivos cifrados con la extensión .WNCRY

Un nuevo ransomware, llamada Wana Decrypt0r 2.0 por los cazadores de malware ha sido reportado para cifrar archivos en los ordenadores infectados por ella. El virus utiliza el ransomware .WNCRY la extensión de archivo y que básicamente es informado de que una nueva versión de la WannaCry También conocido como WCry familia de virus ransomware. La infección se deja caer una nota de rescate, llamado @ Please_Read_Me @ .txt y cambia el fondo de pantalla, así como añade el software con instrucciones para pagar el rescate. En caso de que haya sido víctima de esta infección ransomware, se recomienda encarecidamente que lea el siguiente artículo de fondo.

Resumen de amenazas

Resumen de amenazas

Nombre.WNCRY

Escribe El ransomware

Descripción breve nueva mayo 2017 versión de los virus ransomware WannaCry. Cifra los archivos y luego exige víctimas que pagar una cuota considerable de rescate con el fin de restaurar los archivos cifrados.

Los síntomas Los archivos se cifran con la extensión de archivo .WNCRY añadido a ellos. Además de esta nota se añade un rescate, @ llamado Please_Read_Me @ .txt. También añade una pantalla de bloqueo, llamado “WanaCrypt0r 2.0”.

Método de distribución A través de un paquete de exploits, ataque al archivo DLL, JavaScript malicioso o una descarga dirigida del propio programa malicioso de manera ofuscado.

Herramienta de detección Ver si su sistema ha sido afectado por .WNCRY

Descargar

Herramienta de eliminación de software malintencionado - Código:

-

http://sensorstechforum.com/es/spyhunter-download-and-install-instructions/

Experiencia de usuario Únete a nuestro foro para discutir .WNCRY.

Herramienta de recuperación de datos Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad.

.Virus WNCRY – ¿Cómo se propaga

.Virus WNCRY – ¿Cómo se propagaSimilar a la anterior .variante wcry , esta iteración ransomware también puede usar los mismos métodos para difundir. Están conectadas con el uso de diferentes tipos de herramientas que se utilizan específicamente para distribuir archivos maliciosos y URLs sin ser detectado:

software de envío de correo basura (los robots de spam, rastreadores, etc)

Preconfigurada lista de direcciones de correo electrónico de las víctimas potenciales a los que puede enviarse correo spam.

el malware intermediario para llevar a cabo la infección.

Un conjunto de servidores y dominios de distribución de mando y control y la descarga de virus de archivo .WNCRY de carga útil.

A pesar de que la WanaCrypt0r 2.0 ransomware puede propagarse a través de sitios web de torrent, actualizaciones falsas u otras configuraciones falsas y ejecutables cargados en hots sombra, método primario del virus de propagación puede ser a través de correos electrónicos creados de manera convincente. Tales correos electrónicos tienen como objetivo llevar a las víctimas a hacer clic en un archivo adjunto de correo electrónico malintencionado y por lo tanto infectarse con el .Virus de archivo WNCRY.

Los archivos adjuntos pueden ser por lo general Js, .exe u otro tipo de archivos ejecutables, pero en algunas situaciones también se relacionan con macros maliciosas. Estas macros maliciosos pueden ser activados una vez que el usuario habilita el contenido de un documento. Aquí es cómo se lleva a cabo este proceso de infección:

Las primeras infecciones de WanaCrypt0r 2.0 han estado en Alemania, Rusia, Taiwán, Pavo, Kazajstán, Indonesia, Vietnam, Japón, España, Ucrania y Filipinas. Sin embargo, el número de países puede subir muy rápidamente poco, ya que este patrón muestra campaña de distribución mundial.

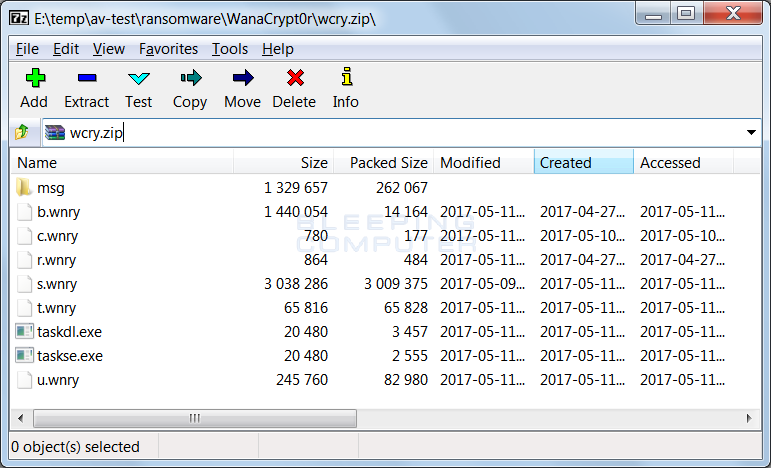

.Virus del archivo WNCRY ¿Cómo funcionaTan pronto como una infección con este ransomware ya es inevitable, El virus puede situar inmediatamente su carga útil en el ordenador de la víctima. La carga útil puede estar ubicado en varias carpetas diferentes, Incluido:

%AppData%

%Local%

%LocalLow%

%Itinerancia%

%windows%

La carga útil puede consistir en varios tipos diferentes de archivos. Algunos de esos archivos puede modificar el Editor del Registro de Windows y apuntar las claves Run y ??RunOnce:

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

En esas llaves, cadenas de valor personalizado con los datos en ellas pueden ser de entrada de modo que es posible que el ransomware se ejecute en el inicio del sistema y comenzar el cifrado de archivos en el arranque.

Además de la actividad de la infección WanaCrypt0r .WNCRY puede ser eliminar las instantáneas de volumen en el equipo infectado. Esto se hace mediante la ejecución de los siguientes comandos administrativos de Windows:

? llamado proceso de crear “cmd.exe / c

vssadmin.exe eliminar sombras / todas / quiet

bcdedit.exe / set {defecto} recoveryenabled sin

bcdedit.exe / set {defecto} ignoreallfailures bootstatuspolicy

Además de esta actividad, virus WanaCrypt0r .WNCRY también se reduce un programa, llamado @ @ WanaDecryptor .exe que disponen de un temporizador real con instrucciones avanzadas sobre cómo pagar el rescate. Este programa se llama “WanaCrypt0r 2.0” y es el mensaje tiene el siguiente:

Después de que el temporizador en este programa se queda sin el costo de la recompensa rescate puede duplicarse, de acuerdo con los mensajes de scareware y la versión anterior, También el uso de este software.

Otra de las acciones del programa hace es que también cambia el fondo de pantalla en el ordenador de la víctima con el siguiente mensaje:

Lamentablemente, sus archivos importantes están codificadas.

Si ves este texto, pero no ven la “Wana Decrypt0r” ventana,

entonces su antivirus eliminado el software de descifrado o eliminado de su ordenador.

Si necesita los archivos que tiene que ejecutar el software de descifrado.

Por favor, encontrar un archivo de aplicación llamado “@ @ WanaDecryptor .exe” en cualquier carpeta o restauración de la cuarentena antivirus.

Ejecutar y siga las instrucciones!

.WNCRY virus de archivo - Proceso de cifradoDos algoritmos de cifrado se pueden utilizar para esta infección específica ransomware. Uno de los que se conoce como AES (Advanced Encryption Standard) y puede ser utilizado en 128 bits de fuerza. Es uno de los sistemas de cifrado más fuertes y no puede ser descifrado a menos que los criminales cometen un error en el código de cifrado. Se puede generar una clave simétrica, llamada clave FEK después del cifrado. Esta clave puede ser el único método para descifrar los archivos porque con ella el proceso puede invertirse.

Además de esto, otro sistema de cifrado conocido como Ríos-Shamir-Adleman, o RSA también se utiliza en combinación con el sistema de cifrado AES con el fin de generar pública única y claves privadas para cada uno de los archivos. Esto hace que el descifrado de cada proceso por separado y muy difícil y único archivo.

Para el proceso de cifrado, los archivos de virus .WNCRY objetivos que se utilizan ampliamente. Estos archivos son por lo general el siguiente:

? "PNG PSD .PspImage .TGA .THM .TIF .TIFF .YUV .AI .EPS .PS .SVG .INDD .PCT .PDF .xlr .XLS .XLSX Accdb .DB DBF MDB .PDB .SQL APK .APP .BAT .CGI .COM .EXE .gadget .JAR .PIF .wsf .DEM .gam .NES .ROM .SAV CAD DWG DXF SIG archivos .kml .GPX .KMZ .ASP .ASPX .CER .CFM .CSR .CSS HTM .HTML .JS .JSP .PHP .RSs .xhtml. DOC DOCX .LOG .MSG .ODT .páginas RTF .tex .TXT .WPD .WPS .CSV .DAT .GED .KEY .keychain .PPS .PPT .PPTX ..INI .PRF archivos codificados .HQX .mim .uue .7z .cbr .DEB .GZ .PKG RAR .RPM .SITX .TAR.GZ .ZIP .zipx BIN CUE .DMG .ISO .MDF dress.Toast .vcd SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio archivos archivos .AIF .IFF .M3U .M4A .MID .MP3 .mpa WAV WMA vídeo .3G2 .3GP .ASF .AVI FLV MOV MP4 .M4V .MPG .RM SRT .SWF VOB WMV 3D 3DM .3DS .MAX OBJ R.BMP .dds .GIF .JPG ..CRX .plugin .FNT .FON .OTF .TTF .CAB .CPL .CUR .DESKTHEMEPACK .DLL .dmp .DRV .icns ICO LNK .SYS .CFG "Fuente:fileinfo.com

Después de que el cifrado se realiza, el virus .WNCRY puede enviar la clave de descifrado a los ciber-delincuentes para que puedan crear un descifrador de encargo para la víctima que será enviado de nuevo a él una vez que se pagó el rescate. Pagar el rescate, sin embargo, es altamente desaconsejable.

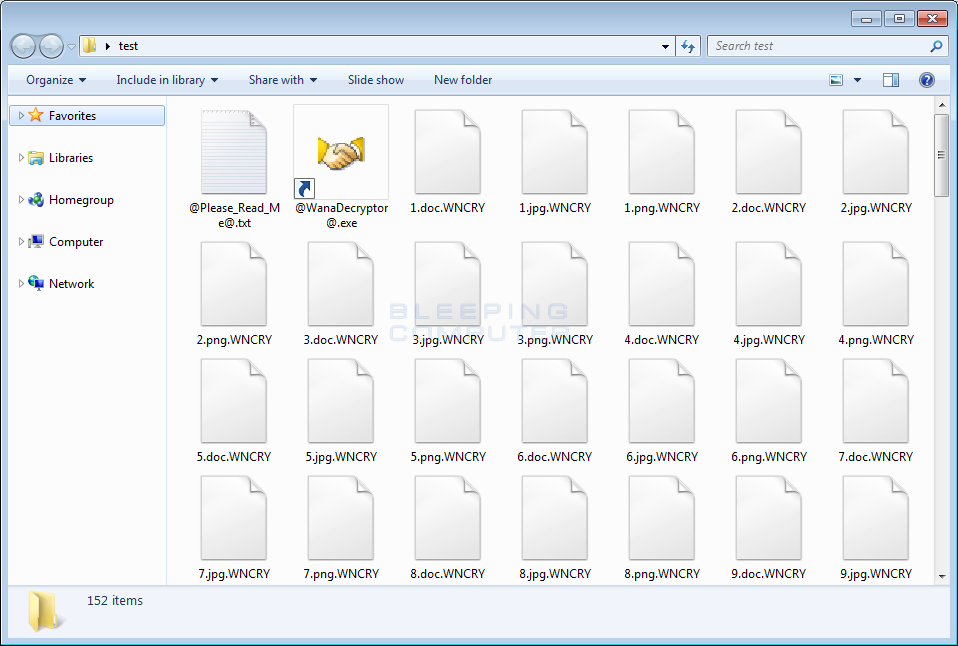

Los archivos tienen una extensión de archivo .WNCRY añadido a ellos que es único para la infección. Los archivos pueden aparecer como la siguiente y no se pueden abrir con cualquier software:

Eliminación de WanaCrypt0r 2.0 y restauración de archivos cifrados .WNCRYCon el fin de eliminar .WNCRY ransomware, le instamos a que la copia de seguridad de sus archivos primero mediante la creación de copias de ellos y luego proceder con la eliminación. Un método para eliminar es si se siguen las instrucciones de eliminación en la parte inferior de este artículo. Ellos son cuidadosamente creados con el fin de ayudar a eliminar todos los archivos mediante el aislamiento del virus .WNCRY primera. Si desea eliminar de forma automática y completamente la WanaCrypt0r 2.0 amenaza, recomendaciones son para centrarse en la eliminación de la infección ransomware con la ayuda de una herramienta anti-malware avanzado que hará que el proceso de eliminación es rápida.