Alerta WordPress – Ataques Fuerza Bruta Masivos antes de Navidad

Alerta WordPress – Ataques Fuerza Bruta Masivos antes de Navidad Durante las últimas horas, se ha detectado un ataque masivo de fuerza bruta en multitud de sitios basados en WordPress.

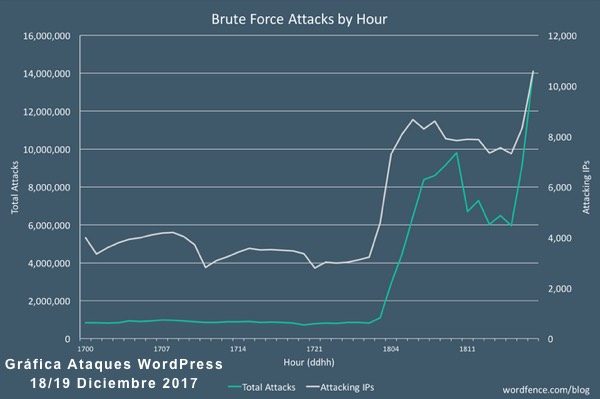

El ataque es muy agresivo y se está efectuando desde distintas direcciones IP para conseguir el mayor alcance posible. Además, cada una de estas direcciones IP consigue generar una gran cantidad de ataques, por lo que se han alcanzado picos de 14 millones de ataques por hora.

Según el blog de Wordfence, uno de los plugins de seguridad más importantes de WordPress, este ataque es el más grande y más importante vivido desde el año 2012.

Las cifras que se están difundiendo del ataque, hasta ahora, son impresionantes:

Se han alcanzado 14.1 millones de ataques por hora.

Más de 10 mil direcciones IP involucradas en el ataque.

Es la campaña de ataque a WordPress más agresiva en el número de ataques por hora detectada.

Se desconoce hasta cuando durará esta campaña de ataques a WordPress, pero parece que los atacantes no tienen pensado irse de vacaciones en Navidad.

¿Millones de Contraseñas al Descubierto?Hace unos días, el 5 de enero para ser más exactos, apareció en la Deep Web o Internet Profunda, una base de datos con una cantidad increíble de nombres de usuario y contraseñas.

Se habla de 1400 millones de credenciales descubiertas en la base de datos, de las cueles, el 14% de las mismas son originales, unos 122 millones de accesos.

No existe una conexión directa entre el ataque detectado y la base de datos del 5 de diciembre, pero no es del todo descabellado pensar que si que tienen algo que ver.

Qué son los Ataques de Fuerza Bruta

Un ataque de fuera bruta es un tipo de ataque muy básico, en el que se prueban miles de combinaciones de usuario y contraseña para tratar de adivinar las credenciales correctas y poder acceder.

En WordPress, este tipo de ataques es muy común, pero también muy fácil de detectar e impedir.

Para que un ataque de fuerza bruta funcione, necesita probar muchas combinaciones, no lo hace una persona probando una a una, lo hace una máquina, así que sólo debemos preparar WordPress para que al cuarto o quinto intento fallido de loguearse desde una misma dirección IP, esta Ip sea bloqueada durante algunas horas o indefinidamente.

Por ese motivo los ataques de fuerza bruta no son muy efectivos en WordPress, ya que existe varios plugins, como Wordfence, por ejemplo, que se encargan de controlar el número de accesos por IP.

Con esta la base de datos detectada, estos ataques pueden ser más efectivos ya que, si se conocen las contraseñas, sólo hay que probar con el nombre de usuario y mucha gente deja como nombre de usuario admin, el nombre del dominio o algo fácil de probar.

Qué se Busca con estos AtaquesLo que se está buscando con este tipo de ataques a WordPress, es acceder a la administración de WordPress.

Una vez los atacantes se hacen con el acceso a la administración de WordPress, pueden realizar cualquier tipo de acción en el sitio web, posiblemente nada legítimo.

Pueden inyectar malware en el sitio web con la intención de infectar los dispositivos que lo visiten.

Pueden usarlo para enviar Spam a sus listas de correo usando el servidor de email del hosting.

O para inyectar un malware oculto en la web capaz de hacer que los ordenadores de los visitantes de la web empiecen a minar criptomonedas. Algo cada vez más habitual y de lo que ya hablamos aquí.

Cómo Protegerse del Ataque Masivo Se trata de un ataque muy potente que puede causar un daño considerable a los usuarios de WordPress o a cualquier otro tipo de CMS o sitio web.

Es importante ser conscientes de que cualquiera puede ser el objetivo de un ataque de este tipo, importando poco o nada, el tipo de web se tenga.

Si se está usando una contraseña fácil de recordar, una palabra del diccionario con unos números detrás es fácil de recordar, puede que sea el momento de cambiarla por una contraseña poderosa y segura.

En WordPress es muy común dejar el usuario admin, que suele ir por defecto en la instalación, como administrador aunque luego se configure otro administrador con nuestro nombre.

Es conveniente eliminar este usuario o al menos degradar el rol de usuario de administrador a suscriptor.

Si se está usando el acceso de admin, mejor cambiarlo por otro ya que es el primero prueban y se les está facilitando el camino un 50%.

Instalar un plugin en WordPress que limite en número de accesos incorrectos para evitar que puedan probar varias contraseñas en la acceso a WordPress.

Fuente: Wordfence Blog (En inglés)