Rubber Ducky USB: Así de fácil se puede atacar tu ordenador

Rubber Ducky USB: Así de fácil se puede atacar tu ordenadorUSB Hacking

Normalmente cuando conectamos un dispositivo USB a un ordenador, no lo analizamos con un antivirus, y lo único que queremos es acceder a los archivos que este contiene. Hoy en RedesZone os traémos un pendrive muy pecualiar llamado Rubber Ducky, un dispositivo que nos va a permitir robar datos fácilmente del ordenador al cual lo conectemos.

En cualquier pendrive, podemos programar un script que copie archivos desde el ordenador al pendrive, o los elimine y viceversa. Para ejecutar los scripts en los dispositivos de almacenamiento USB condicionales, tenemos que conectarlos a un ordenador y hacer doble click sobre el archivo. Sin embargo, los Rubber Ducky son capaces de ejecutar estos scripts tan solo recibiendo corriente, es decir, conectarlos a un dispositivo en cuestión y automáticamente se ejecutarán los scripts que haya en su interior. En conclusión, cualquiera que tenga uno de estos dispositivos podría copiar archivos de nuestro ordenador al pendrive de forma automática, solo conectándolo a un puerto USB.

¿Que diferencias tiene un Rubber Ducky y un pendrive convencional?

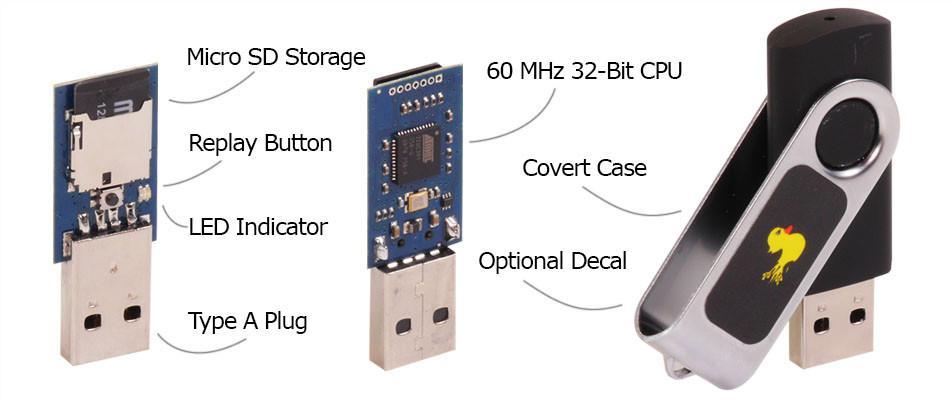

Los Rubber Ducky disponen de una CPU pequeña de 60 MHz y 32 bits. Una CPU se compone de la ALU (Unidad Aritmético Lógica) capaz de realizar operaciones con bits, y de una CU (Unidad de Control), capaz de controlar el flujo de entrada y salida de datos. Por lo tanto, ambos componentes del hardware permiten que se ejecuten de forma automática los scripts, siendo la CPU del pendrive quien realiza las operaciones, en lugar del ordenador, como ocurre con los dispositivos de almacenamiento comunes.

Los ordenadores y los antivirus normalmente no lo detectan como una amenaza, sino como un simple dispositivo de entrada y salida, como por ejemplo un teclado. Además, tienen capacidad para escribir mil palabras por minuto de forma automática. Su precio está entorno a 45 dólares, por lo que son bastante asequibles.

¿Se puede hacer un Rubber Ducky casero?

Obviamente se puede hacer. Pero se necesitan conocimientos avanzados, ya que hay que introducir firmware directamente en el hardware, abriendo el “pendrive” y luego configurarlo para que arranque de manera automática al conectarlo a un ordenador.

Podemos evitar que nuestros datos sensibles como contraseñas o archivos, sean víctimas de este tipo de dispositivos, simplemente desconfiando de cualquier tipo de USB desconocido que conectemos al sistema operativo. A simple vista no es fácil diferenciar un Rubber Ducky de un pendrive convencional, por no decir que es casi imposible. Una forma fácil de detectarlos es ver si ese pendrive está consumiendo recursos al conectarlo al ordenador ya que esto indicaría que se están ejecutando operaciones de entrada y salida no ordenadas por nosotros.

Recientemente en la Facultad de Informática de La Coruña se detectaron algunos de estos dispositivos en ordenadores utilizados por el profesorado. Estos estaban programados para almacenar todo los que se introdujera por teclado pudiendo robar claves y contraseñas de acceso utilizados por el personal docente.