Los investigadores de Check Point del Mobile Threat Team han descubierto una nueva campaña de adware en Google Play Store. Esta variedad particular de Adware se encontró en 206 aplicaciones, y el recuento combinado de descargas ha alcanzado casi 150 millones. Google recibió una notificación rápida y eliminó las aplicaciones infectadas de Google Play Store.

Dentro del SDK

El malware reside en el kit de desarrollo de software (SDK) 'RXDrioder', que se proporciona mediante 'addroider [.] Com' como un SDK relacionado con anuncios. Creemos que se engañó a los desarrolladores para que usaran este SDK malintencionado, desconociendo su contenido, lo que llevó al hecho de que esta campaña no estaba dirigida a un condado específico ni fue desarrollada por el mismo desarrollador. El malware se ha denominado 'SimBad' debido a que una gran parte de las aplicaciones infectadas son juegos de simulador.

La cadena de infeccion

Una vez que el usuario descarga e instala una de las aplicaciones infectadas, 'SimBad' se registra en los intentos 'BOOT_COMPLETE' y 'USER_PRESENT', que le permiten a 'SimBad' realizar acciones después de que el dispositivo haya terminado de iniciarse y mientras el usuario está usando su dispositivo respectivamente.

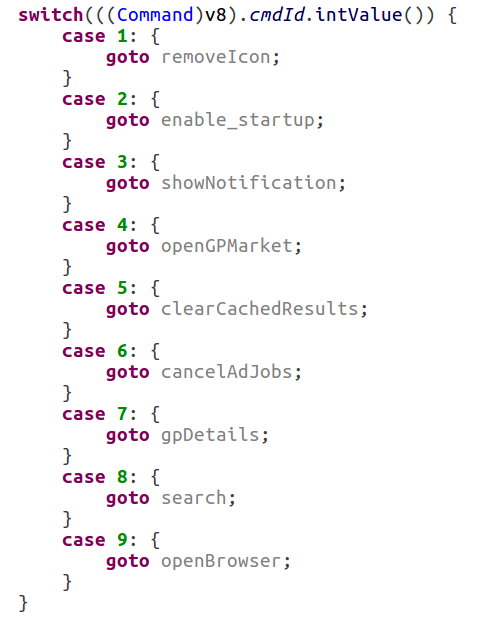

Después de la instalación, el malware se conecta al servidor de Comando y Control (C&C) designado y recibe un comando para realizar. 'SimBad' viene con una lista respetada de capacidades en el dispositivo del usuario, como eliminar el ícono del iniciador, lo que dificulta la desinstalación del usuario, comienza a mostrar anuncios de fondo y abre un navegador con una URL determinada.

Fig 1: una lista de los posibles comandos del servidor C&C

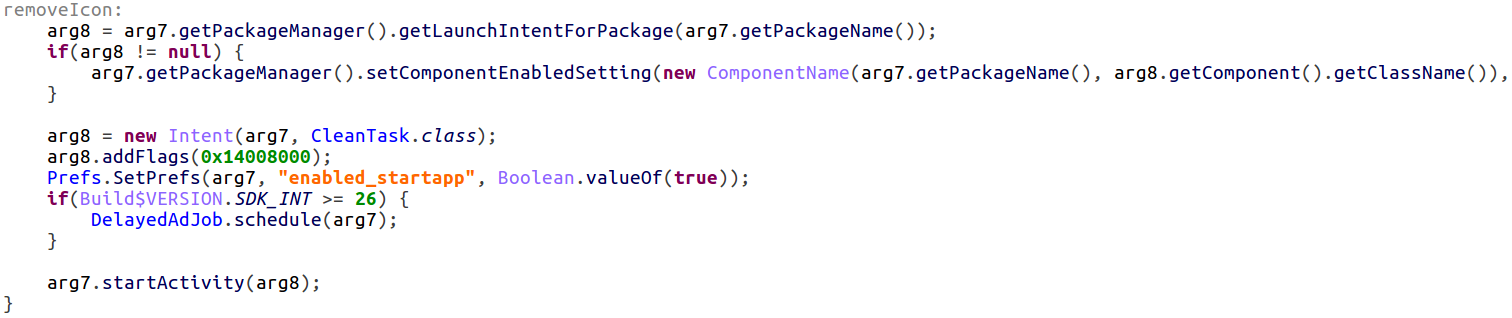

Fig. 2: Código que oculta el icono de la aplicación para que sea más difícil de eliminar.

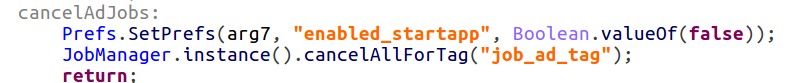

Fig 3 : El código que inicia los anuncios de fondo.

¿Qué hace SimBad?

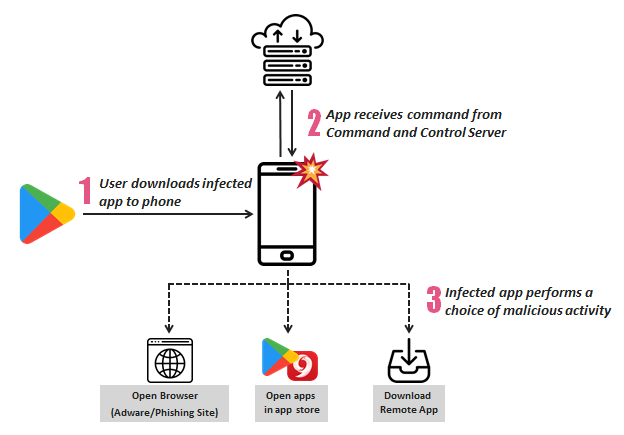

'SimBad' tiene capacidades que se pueden dividir en tres grupos: Mostrar anuncios, Phishing y Exposición a otras aplicaciones. Con la capacidad de abrir una URL determinada en un navegador, el actor detrás de 'SimBad' puede generar páginas de phishing para múltiples plataformas y abrirlas en un navegador, por lo que realiza ataques de phishing de lanza al usuario.

Con la capacidad de abrir aplicaciones de mercado, como Google Play y 9Apps, con una búsqueda por palabra clave específica o incluso una sola página de aplicación, el actor puede obtener exposición de otros actores de amenazas y aumentar sus ganancias. El actor puede incluso llevar sus actividades maliciosas al siguiente nivel instalando una aplicación remota desde un servidor designado, lo que le permite instalar nuevo malware una vez que sea necesario.

Fig 4: una ilustración del vector de ataque

El servidor de C&C

El servidor de C&C observado en esta campaña es 'www [.] Addroider.com'. Este servidor ejecuta una instancia de 'Parse Server' (fuente en GitHub), una versión de código abierto de la infraestructura Parse Backend, que es un modelo para proporcionar a los desarrolladores de aplicaciones web y aplicaciones móviles una forma de vincular sus aplicaciones con el almacenamiento en la nube backend y Las API expuestas por las aplicaciones de back-end, al mismo tiempo que proporcionan funciones como la administración de usuarios, notificaciones push y más.

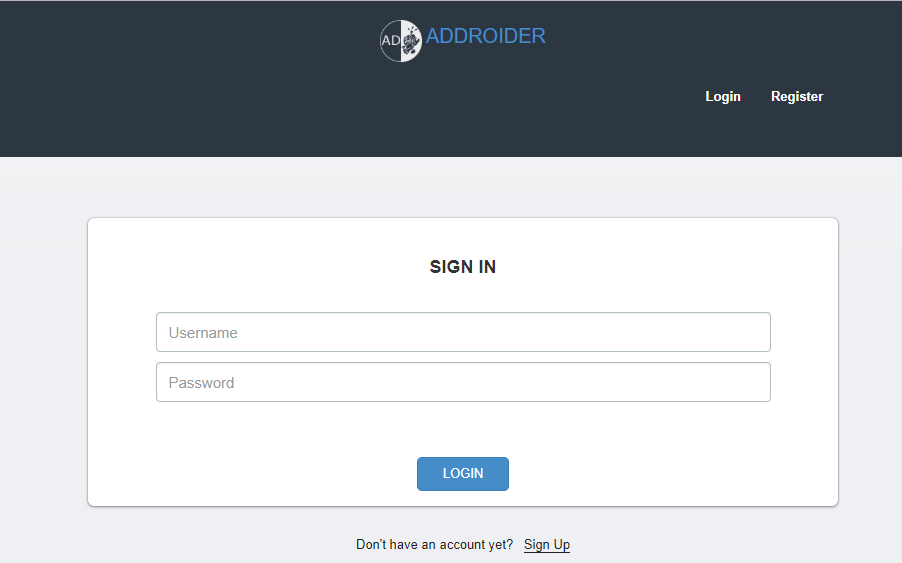

El dominio 'addroider [.] Com' se registró a través de GoDaddy y utiliza el servicio de protección de la privacidad. Al acceder al dominio desde un navegador, obtiene una página de inicio de sesión muy similar a otros paneles de malware. Los enlaces 'Registrar' e 'Registrarse' están rotos y 'redirige' al usuario a la página de inicio de sesión.

Fig 5: La página de inicio de sesión del dominio.

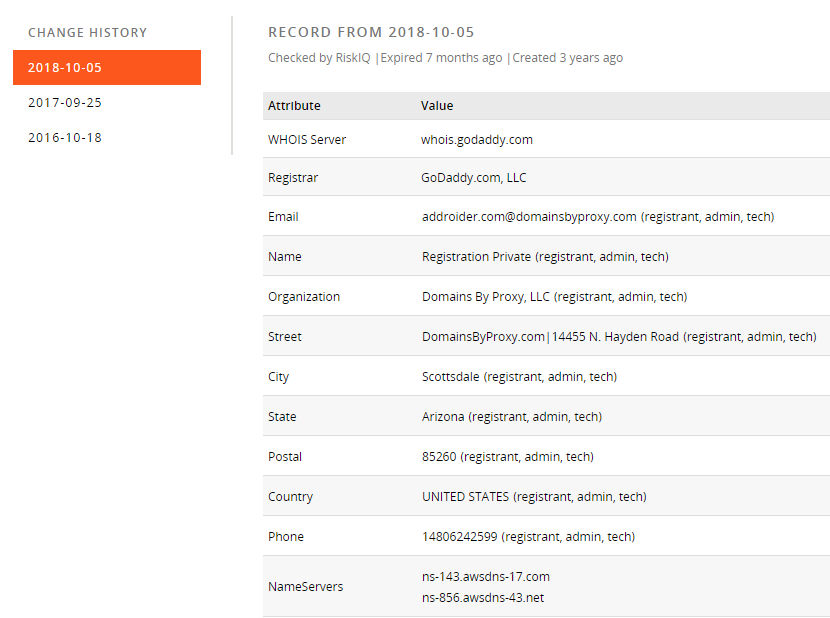

Fig. 6 : La información WhoIS en RiskIQ's PassiveTotal

Según el Total pasivo de RiskIQ, el dominio expiró hace 7 meses. Como resultado, puede ser que estén investigando un dominio estacionado y comprometido que inicialmente se usó legítimamente, pero ahora está participando en actividades maliciosas.

Nuestra toma

Con las capacidades de mostrar anuncios fuera del alcance, exponer al usuario a otras aplicaciones y abrir una URL en un navegador, 'SimBad' actúa ahora como un Adware, pero ya tiene la infraestructura para evolucionar hacia una amenaza mucho mayor.

Apéndice 1 - Lista de aplicaciones infectadas:

https://research.checkpoint.com/simbad-a-rogue-adware-campaign-on-google-play/