Investigadores israelíes han descubierto un gran fallo que afecta al protocolo DNS y que permiten lanzar ataques DDoS masivos con muy pocos recursos. El ataque ha sido bautizado como NXNSAttack, que aprovecha un fallo en el mecanismo de delegación de las DNS que fuerza a los resolutores DNS a generar más solicitudes de DNS de las necesarias. Con ello, un atacante puede decidir qué web atacar para enviar esas solicitudes y hacer que un servicio se caiga.

Los investigadores han demostrado que el número de mensajes de DNS intercambiados en un proceso de resolución normal puede ser mucho más grande en la práctica. Esta ineficiencia puede generar un grave cuello de botella y puede usarse para llevar a cabo un ataque devastador tanto contra un resolutor recursivo de DNS como contra un servidor autoritativo.

Una vulnerabilidad de DNS podría haber tumbado Internet en cualquier momento

Una búsqueda de DNS recursiva ocurre cuando un servidor de DNS se comunica con varios servidores DNS en una secuencia ordenada para localizar una dirección IP asociada a un dominio. Si no has modificado tu resolutor de DNS, entonces tendrás el de tu operador, pero muchos usuarios usan otros servidores como Google o Cloudflare.

El resolutor envía la solicitud al servidor autoritativo si no puede localizar la IP de un dominio. Si no lo encuentra, pasa al siguiente servidor hasta que pueda resolverla y permitir el acceso a la web deseada. Los investigadores descubrieron que pueden aprovechar este mecanismo para enviar solicitudes con un gran número de paquetes hacia un dominio concreto en lugar de a los servidores autoritativos.

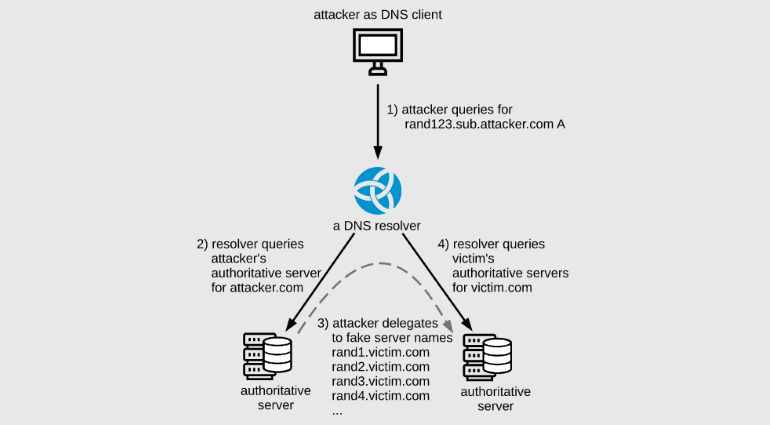

Para poder llevar a cabo el ataque, el proceso es el siguiente:

En primer lugar, el atacante envía una consulta de DNS a un servidor de DNS recursivo. La solucitud es para un dominio controlado por el atacante, que puede ser «atacante.com». Seguidamente, como el servidor DNS recursivo no está autorizado para resolver el dominio, reenvía la operación a un servidor de DNS autoritativo malicioso en propiedad del atacante.

El servidor DNS malicioso responde al servidor recursivo con un mensaje del tipo «estoy delegando la resolución de DNS en este listado de servidores». Este listado contiene una lista de miles de subdominios de la web de la víctima. Por último, el servidor de DNS recursivo reenvía la consulta de DNS a todos los subdominios de la lista, haciendo que el tráfico se dispare en el servidor DNS autoritativo de la víctima.

Así, el ataque puede amplificar el número de paquetes intercambiados en 1.620 veces, saturando no sólo el resolutor de DNS con más solicitudes de las que puede gestionar, sino que hacer que la web que el atacante quiera se caiga. Y con una botnet, los efectos pueden ser devastadores, ya que podrían tumbar servidores de DNS tan grandes como Google o a DynDNS, que ya generó un enorme caos hace unos años.

Los principales resolutores de DNS han parcheado el falloAntes de publicar la existencia de la vulnerabilidad, los investigadores se comunicaron con los principales resolutores de DNS del mercado y las principales compañías detrás de la infraestructura de Internet, entre las que se encuentran Cloudflare, Google, Amazon, Microsoft, PowerDNS, CZ.NIC, Dyn, Verisign e IBM. Todos han lanzado parches para solucionar la vulnerabilidad.

Los ataques DDoS son cada vez más peligrosos, ya que cada vez hay más dispositivos del IoT con malas protecciones, pero con acceso a conexiones de alta velocidad. Estos dispositivos vulnerables pasan a formar parte de botnets como Mirai, formadas por decenas de miles e incluso cientos de miles de dispositivos que pueden tirar cualquier servicio.

Ver información original al respecto en Fuente>

https://www.adslzone.net/noticias/seguridad/nxnsattack-dns-ataque-vulnerabilidad/