Hardentools es una colección de utilidades simples diseñadas para deshabilitar una serie de "características" expuestas por los sistemas operativos (Microsoft Windows, por ahora) y las aplicaciones principales de consumo. Estas características, comúnmente pensadas para los clientes empresariales, generalmente son inútiles para los usuarios habituales y más bien se presentan como peligros, ya que los atacantes abusan de ellas para ejecutar código malicioso en la computadora de la víctima. La intención de esta herramienta es simplemente reducir la superficie de ataque deshabilitando la fruta baja. Hardentools está destinado a personas en riesgo, que pueden desear un nivel adicional de seguridad al precio de cierta usabilidad. No está destinado a entornos corporativos.

Características deshabilitadas:Características genéricas de Windows

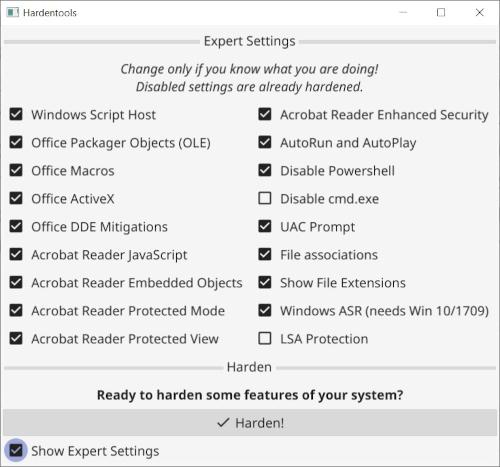

Deshabilitar Windows Script Host. Windows Script Host permite la ejecución de archivos VBScript y Javascript en sistemas operativos Windows. Esto es muy comúnmente utilizado por el malware regular (como el ransomware) y el malware dirigido.

Deshabilitar AutoRun y AutoPlay. Deshabilita AutoRun / AutoPlay para todos los dispositivos. Por ejemplo, esto debería evitar que las aplicaciones se ejecuten automáticamente cuando conecta una memoria USB a su computadora.

Inhabilita la ejecución de powershell.exe, powershell_ise.exe y cmd.exe a través del Explorador de Windows. No podrá usar el terminal, y debería evitar el uso de PowerShell por código malicioso que intenta infectar el sistema.

Establece el Control de cuentas de usuario (UAC) para pedir siempre permiso (incluso solo en cambios de configuración) y para usar "escritorio seguro".

Deshabilite las extensiones de archivo utilizadas principalmente con fines maliciosos. Inhabilita ".hta", ".js", ".JSE", ".WSH",. "WSF", ".scf", ".scr", ".vbs", ".vbe" y ".pif "extensiones de archivo para el usuario actual (y para los valores predeterminados de todo el sistema, que solo es relevante para los usuarios recién creados).

Muestra extensiones de archivo y archivos ocultos en el explorador.

Reducción de superficie de ataque de Windows Defender (ASR). Permite varias soluciones utilizando ASR a partir de Windows 10/1709 (Bloquear contenido ejecutable del cliente de correo electrónico y correo web, Bloquear aplicaciones de Office para crear procesos secundarios, Bloquear aplicaciones de Office para crear contenido ejecutable e inyectar código en otros procesos, Bloquear JavaScript o VBScript desde el lanzamiento contenido ejecutable descargado, ejecución bloqueada de secuencias de comandos potencialmente ofuscadas, llamadas API API Win32 bloqueadas desde la macro de Office). Necesita los siguientes requisitos previos para funcionar: (1) versión de Windows 10> = 1709, (2) Está utilizando Windows Defender Antivirus como la única aplicación de protección antivirus. (3) La protección en tiempo real está habilitada en Windows Defender.

Microsoft OfficeDeshabilitar macros. Los usuarios de Microsoft Office a veces usan macros para hacer scripts y automatizar ciertas actividades, especialmente los cálculos con Microsoft Excel. Sin embargo, las macros son actualmente una plaga de seguridad, y se usan ampliamente como vehículo de compromiso. Con Hardentools, las macros se deshabilitan y la notificación "Habilitar este contenido" también se deshabilita para evitar que los usuarios sean engañados.

Deshabilitar la ejecución de objetos OLE. Las aplicaciones de Microsoft Office pueden incrustar los llamados "objetos OLE" y ejecutarlos, a veces también automáticamente (por ejemplo, a través de animaciones de PowerPoint). Los ejecutables de Windows, como el spyware, también se pueden incrustar y ejecutar como un objeto. Este es también un desastre de seguridad que observamos utilizado una y otra vez, particularmente en ataques contra activistas en regiones reprimidas. Hardentools desactiva por completo esta funcionalidad.

Deshabilitar ActiveX. Deshabilita los controles ActiveX para todas las aplicaciones de Office.

Deshabilitar DDE. Deshabilita DDE para Word y Excel

Acrobat ReaderDeshabilitar JavaScript en documentos PDF. Acrobat Reader permite ejecutar código JavaScript desde documentos PDF. Esto es ampliamente abusado para explotación y actividades maliciosas.

Desactiva la ejecución de objetos incrustados en documentos PDF. Acrobat Reader también permite la ejecución de objetos incrustados al abrirlos. Esto normalmente generaría una alerta de seguridad, pero dado que los usos legítimos de esto son raros y limitados, Hardentools lo desactiva.

Active el modo protegido (habilitado de forma predeterminada en las versiones actuales)

Active la Vista protegida para todos los archivos de fuentes no confiables

Active la seguridad mejorada (habilitada de forma predeterminada en las versiones actuales)

ADVERTENCIA: Esta herramienta deshabilita una serie de características, incluidas Microsoft Office, Adobe Reader y Windows, que pueden causar un mal funcionamiento de ciertas aplicaciones. Usa esto bajo tu propio riesgo.

Download: - Código:

-

https://github.com/securitywithoutborders/hardentools/releases/download/v2.0/hardentools.exe